Usando Nmap para reconhecimento de Rede!

Fala pessoal, este é mais um artigo voltado ao mundo do pentest e hackerismo ou como queiram chamar! Nesta postagem irei passar uma base bem básica sobre uma das ferramentas mais importantes e usadas por hackers e especialistas em segurança da Informação, o NMAP.

Primeiramente uma descrição do que realmente essa ferramente se trata:

Primeiramente uma descrição do que realmente essa ferramente se trata:

Nmap é um software livre que realiza port scan desenvolvido pelo Gordon Lyon, autoproclamado hacker "Fyodor". É muito utilizado para avaliar a segurança dos computadores, e para descobrir serviços ou servidores em uma rede de computadores.

Nmap é conhecido pela sua rapidez e pelas opções que dispõe. O Nmap é um programa CUI (Console User Interface), pelo que corre na linha de comandos, mas este tem uma interface gráfica (GUI), o NmapFE (Nmap Front End), que foi substituido peloZenmap em 11 de Outubro de 2007, por ser uma versão portátil e prover uma interface melhor para execução e especialmente para visualização e análise dos resultados do Nmap.

Fonte :Wiki - Acessem e conheçam melhor a História dessa fantástica ferramenta :) .

Interface: CMD - Windows.

Essa é a cara do NMAP rodando via CMD do windows!

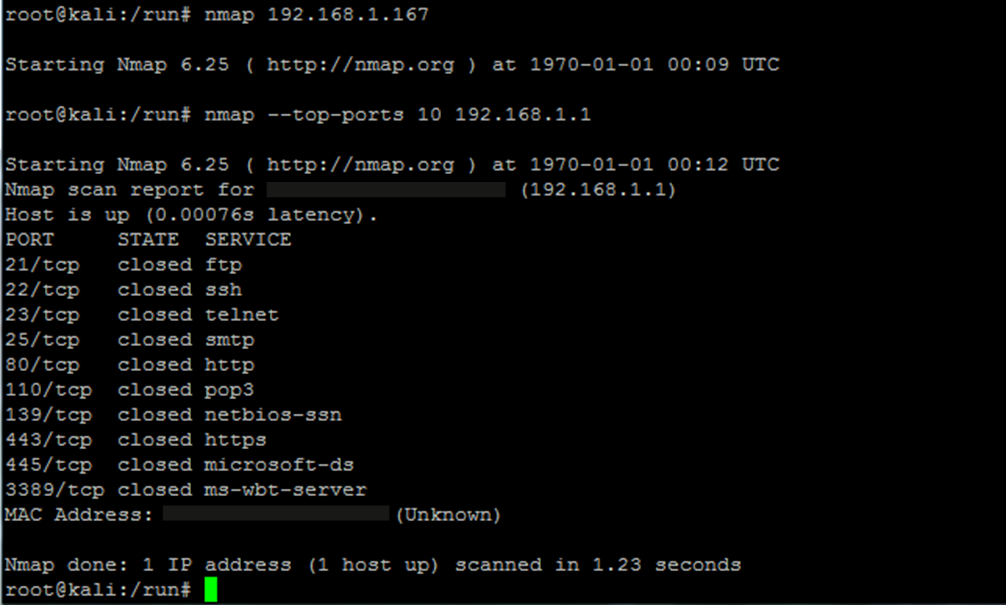

Interface: Terminal- Linux

Essa é a cara do NMAP rodando via Terminal do Linux!

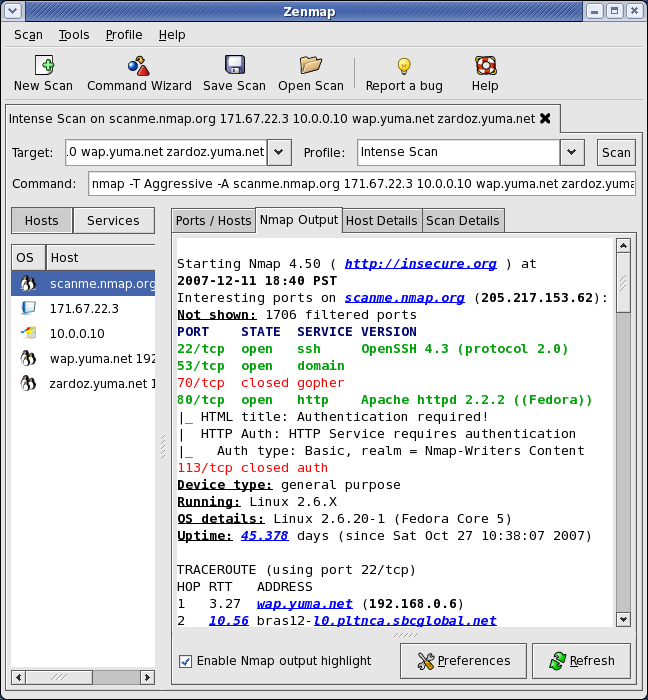

Interface Grafica: Windows/Linux

E em abas plataformas temos a opção gráfica que facilita e muito a questão de montar combos de filtros para se fazer um scaner em um determinado Alvo. E falando em combinações, o que isso realmente significa?

Bom, isso significa que o Nmap possibilita que façamos um pré filtro do que queremos ou não saber durante o Scaner de uma rede, isso pode ser feito via Terminal/Cmd ou em modo gráfico onde já temos os vetores pré configurados, segue abaixo alguns dos comandos mais importantes ao meu ver, porém existem diversos outros que estarei postando aqui no mesmo artigo.

Comando NMAP:

Análise a um ip

nmap 192.168.2.2

Analise a um ip

nmap 192.168.2.2

Varios Ips , separando-os com um espaço

nmap 192.168.1.1 192.168.1.2 192.168.1.

Dentro da rede

nmap 192.168.1.1,2,3

De x a x numa selecção de ips

nmap 192.168.1.1-20

Ou uma rede completa

nmap 192.168.1.0/24

Vamos criar um ficheiro em que são introduzidos os alvos:

cat > /root/Desktop/alvos.txt

E dentro desse

ficheiro os nossos alvos:

test.com

192.168.1.0/24

google.pt

facebook.com

8.8.8.8

E o comando:

nmap -iL

/root/Desktop/alvos.txt

Quando se analisa uma rede grande através do exemplo 2,

pode-se remover alguns host.

nmap 192.168.1.0/24 --exclude 192.168.1.5

nmap 192.168.1.0/24 --exclude 192.168.1.5,192.168.1.254

Descobrir se o alvo é protegido por uma firewall:Com o comando -sA

nmap -sA 192.168.1.254

nmap -sA facebook.com

Como Analisar quando o alvo é protegido por uma firewall.com o

nmap -PN 192.168.1.1

nmap -PN server1.cyberciti.biz

Analisar um alvo com o IPv6:

nmap

-6 IPv6-Address-Here nmap -6 google.pt nmap -6

2607:f0d0:1002:51::4

nmap -v -A -6 2607:f0d0:1002:51::4

Bom e em breve aqui nesse mesmo Post estaremos colocando um vídeo que ja esta sendo produzido para um Demonstrativo de como usar essa farramenta na pratica.

Download Site Oficial NMAP

Nosso Canal : Área Restrita Brasil-Videos

Comentários

Postar um comentário